Pentesten in de cloud brengt je Dichterbij 100% veilige cyber security

- Case Study

Je kent het misschien wel: je hebt een tip voor je collega's maar je krijgt het niet goed uitgelegd. Dan film je even snel wat je bedoelt, toch? Ook bij Dichterbij leren ze graag van elkaar, maar deze beelden werden doorgaans via Whatsapp gedeeld. Niet helemaal privacy vriendelijk en vooral gevoelig voor datalekken. Want hoewel Whatsapp end to end versleuteld is, als organisatie heb je weinig controle over wat er met de informatie op de mobiel van jouw medewerker gebeurt.

Gelukkig vond Dichterbij een oplossing in de vorm van een externe tool waarbij beelden gedeeld worden in een centrale cloud. Juist dát leek Ciso van Dichterbij Patrick Thijssen een risico: "Door je informatie centraal in een cloud te zetten, word je een ‘honeypot’ voor cybercriminelen." Hacksclusive werd ingezet om eventuele kwetsbaarheden in het systeem te testen.

.png?width=1230&name=Een%20titel%20toevoegen%20(5).png)

Informatie bij iedere handeling, ook in de zorgsector

Bij Dichterbij werken landelijk zo'n 4500 zorgprofessionals verdeeld over 67 dagbestedingslocaties en 940 woonlocaties voor mensen met een fysieke of verstandelijke beperking. In zijn functie als ChiefInformation Security Officer is Patrick Thijssen verantwoordelijk voor het toezien op de beschikbaarheid, integriteit en vertrouwelijkheid van informatie.

"Er wordt binnen Dichterbij heel veel met gevoelige informatie gewerkt, denk maar aan alle patiëntinformatie waar we over beschikken. Ik zeg weleens gekscherend: als iemand binnen de organisatie een proces kan noemen waar geen informatie bij gebruikt is, dan krijgt deze een prijs."

Een makkelijke reflex is om te denken: we zorgen dat iedereen bij al die informatie kan. Want dat is handig. Maar juist dat is niet de bedoeling. Patrick vindt het vooral belangrijk dat hij medewerkers uitlegt waarom ze niet altijd toegang tot informatie kunnen hebben, maar enkel als dat noodzakelijk is voor de uitvoering van zijn of haar functie. Gelukkig snappen ze dat meestal wel. Zijn rol binnen Dichterbij als CISO kent zodoende een groot menselijk aspect.

"Als je met gevoelige informatie zoals persoonsgegevens van cliënten werkt, heb je zorgplicht. Als zorgorganisatie is het belangrijk dat je helder hebt wie toegang krijgt tot welke informatie en wie niet."

Patrick Thijssen - Chief Information Security Officer bij Dichterbij

%20(1200%20x%201200%20px)%20(400%20x%20400%20px).png)

Honeypot voor Cybercriminelen

Om van elkaar te leren wordt veel informatie onderling uitgewisseld. Van tips en tricks tot inwerkprotocollen. Maar daar zagen zowel Patrick als het bestuur van Dichterbij de gevaren van in. We besloten om deze informatie te bundelen en op een centrale plek op te slaan. Ze kozen hiervoor een oplossing van een externe partij, die de informatie in een centrale cloud bewaart en toegang met persoonlijke IDs verleent.

Hoewel dit in eerste instantie veiliger lijkt, zag Patrick daarbij een groot risico: “Van een kleine kans op een kleinschalig datalek op één mobiel, is er nu een grotere kans op problemen omdat iedereen met slechte bedoelingen bij àlle data kan.” Dat is alsof je met je sportteam alle horloges, portemonnees en autosleutels van het team in een tas verzamelt en deze vervolgens in een onversleutelde kleedkamer laat staan.

Als organisatie is het belangrijk dat je niet blindelings je externe leverancier van software of applicaties vertrouwt. Omdat de partij waar Dichterbij mee samenwerkt niet alle vragen over de veiligheid van het cloud platform kon beantwoorden, besloot Patrick om het systeem te laten pentesten. Via zijn netwerk kwam hij bij Martijn Baalman terecht van Hacksclusive. Hij legde de concrete vraag bij ze neer: "Als we gehackt worden, hebben we een probleem. Dus ik wil weten of er iets mis kan gaan zodat ik het kan voorkomen."

.webp)

Organisatorisch versus technisch risico

“Om het volle uit een pentest te halen, is het belangrijk dat je als organisatie goed helder hebt wat een organisatorisch risico en wat een technisch risico vormt. Dat wil zeggen: Hacksclusive vond een aantal kwetsbaarheden die technisch gezien onveilig zijn, maar op organisatorisch vlak vrijwel geen risico met zich meedragen voor Dichterbij.”

Zodoende hebben Hacksclusive en Dichterbij een lijst van bevindingen gemaakt, waarbij classificaties zijn meegegeven aan de actiepunten met een hoog of laag risiconiveau. Deze lijst is uiteindelijk ook met de leverancier gedeeld. Vervolgens is de leverancier aan de slag gegaan met het oplossen van de kwetsbaarheden. Wat werken met Hacksclusive handig maakt, is dat je in een dashboard per punt ook kunt aangeven wat er gebeurd is om het te verhelpen. "De developers van de leverancier hebben ook toegang tot het dashboard. Ze fixen een probleem en koppelen dit terug aan Hacksclusive. Die kunnen dan weer testen of het echt is opgelost. Zo opereert voor ons het dashboard van Hacksclusive ook als een project management tool. Daarnaast dient deze omgeving als archief, zodat we op een later moment ook kunnen aantonen hoe we zijn omgegaan met kwetsbaarheden”.

Het 'belang' van snelheid

Bij het installeren van een nieuwe toepassing, wil je natuurlijk zo snel mogelijk aan de slag kunnen. Maar snelheid is bij een dergelijk onderzoek als een pentest volgens Patrick niet relevant: "Hoewel Hacksclusive dankzij hun cloud platform snel werkt, is snelheid hier niet van belang. Tenzij je een urgent probleem hebt natuurlijk.”

“Zorgvuldigheid is het allerbelangrijkste. Dankzij de creatieve kijk op pentesten van Hacksclusive kwam een kwetsbaarheid naar boven die helemaal buiten de afgestemde scope viel. Daarnaast vinden wij traceability zeer waardevol. Want stel we hebben iets over het hoofd gezien bij het dichten van de kwetsbaarheden en we worden alsnog gehackt, dan kan ik in ieder geval aantonen dat we ernaar gekeken hebben. Dat we wel ons best hebben gedaan om schade te voorkomen”.

"Voor ons opereert de tool van Hacksclusive ook als een project management tool. Daarnaast dient deze omgeving als archief, zodat we op een later moment ook kunnen aantonen hoe we zijn omgegaan met kwetsbaarheden”.

Patrick Thijssen - Chief Information Security Officer bij Dichterbij

Veilig gevoelige findings met elkaar delen

Waar Dichterbij voor hun medewerkers veel voordelen ziet van een cloud based systeem, ziet Patrick dit ook terug in de pentest processen van Hackslcusive. Waar voorheen pentest rapportages gedeeld werden via e-mail, worden nu alle tussentijdse bevindingen en rapportages veilig in een cloud omgeving geplaatst. Teamleden krijgen een eigen account in de online omgeving en kunnen zo veilig de data bekijken.

Gevraagd naar de grootste voordelen van Hacksclusive is Patrick duidelijk: "Het platform in de cloud met alle informatie gecentraliseerd is een absolute usp van Hacksclusive. Zowel de ethicak hackers van Hacksclusive als de developers van de software zitten zo kort op de bal.

De findings van Hacksclusive worden als tickets ingeschoten bij de engineers en die kunnen de lijst met findings op een overzichtelijke manier afwerken.”

Als uitsmijter heeft Patrick nog een tip voor andere zorginstellingen: "Leg je eigenaarschap van informatie vast en beschrijf wat eigenaarschap voor jullie bedrijf betekent. Kijk dus kritisch naar welke informatie je met wie deelt en waarom. Het is dus zeker niet noodzakelijk en eerder risicovol om iedereen binnen een organisatie zomaar toegang te geven tot alle beschikbare informatie.”

Deze case werd opgemaakt in samenwerking met Dichterbij. De beelden zijn eigendom van Dichterbij en met toestemming geplaatst.

Related stories

-

blog posts

blog postsWhere do hackers come from?

Read moreAt Hacksclusive,every day our hackers help organisations make their digital products and services a little more secure. Our hackers do this by, for example, assessing the configuration of a Docker container or Kubernetes cluster, examining the source code of a REST API for possible vulnerabilities or testing the security of an Android app. Hacksclusive provides the knowledge and skills of its hackers as a service. The Hacksclusive platform plays an important role in this. It ensures that our hackers can work efficiently and have as much time as possible to discover vulnerabilities. Just as importantly, it not only gives our clients insight into which hacker did what, how, and when, but it also provides an understanding of the root causes of vulnerabilities and how the security of their digital products and services can be improved.

Of course, having such a platform sounds great. But without hackers, it’s worth nothing. So, where do hackers come from?

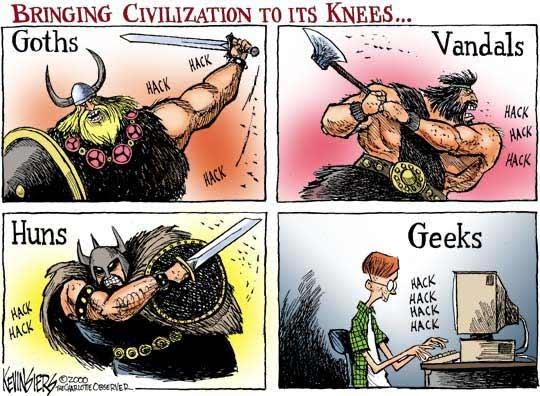

Origin of hacking

The word hacking is derived from the Germanic word hakkon and it literally means to chop. It wasn't until the 1980s that the word took on the meaning of “breaking into a computer”. The association of the word hack with the computer originated at the Massachusetts Institute of Technology (MIT) in the 1960s. Students in the model railroad club called any new connection or improvement to the train circuit a hack. Not much later, creative applications developed by scientists and students for the university computer—beyond the device's intended purpose—were also called “hacks.” The people who created them called themselves hackers.

-

blog posts

blog postsCISO's are NPC's

Read moreOn Wednesday, October 9, the Platform for Information Security (PvIB), ISACA Netherlands Chapter, and NOREA, the professional organisation for IT auditors, organised the 20th edition of the Security Congress. Together with Edo Roos Lindgreen, I was one of the speakers. With the theme ‘Expect the Unexpected,’ I addressed, among other topics, the role of the CISO.

-

blog posts

blog postsNavigating NIS2: a guide to cybersecurity compliance

Read moreAs of October 2024, NIS2 is legally mandatory, and to aid in preparation, the National Cyber Security Center has launched a self-evaluation tool. Organizations completing the self-evaluation can determine if they fall under the NIS2 directive and whether they are considered "essential" or "important" according to this directive for the functioning of society and/or the economy. Failure to comply with this law can result in legal consequences and potential fines. Therefore, it is crucial to make timely preparations and ensure that your organization complies with the requirements of NIS2.