Waarom HelloFlex group werk maakt van periodiek pentesten: “we kennen een hoog risicoprofiel”

- Case Study

Vandaag de dag is het, mede dankzij strenge privacywetgeving, steeds belangrijker om persoonsgegevens goed te beschermen tegen datalekken en misbruik. Meer en meer organisaties zijn dan ook op zoek naar een partner om de kwetsbaarheden in hun digitale producten bloot te leggen, zo ook HelloFlex group. We spraken hierover met Menno Methorst, Security Officer bij HelloFlex group.

HelloFlex group is een software aanbieder die zich specifiek richt op personeelsintermediairs zoals uitzendbureaus, werving- en selectiebedrijven en detacheringsbureaus. Met de workforce management software helpt Helloflex deze partijen hun dagelijkse HR-processen te vereenvoudigen door middel van automatisering.

De onderneming kent een hoog risicoprofiel omdat hun producten ingezet worden in een branche waar op grote schaal persoonsgegevens én bijzondere persoonsgegevens worden verwerkt.

Doordat HelloFlex met gevoelige informatie werkt, is een goed cyber security proces erg belangrijk. Zij willen koste wat het kost zien te voorkomen dat er kwetsbaarheden in hun product zitten die voor problemen kunnen zorgen.

Periodiek pentesten met Hacksclusive

Om te voorkomen dat dit soort kwetsbaarheden over het hoofd wordt gezien, wil HelloFlex group meer en meer hun digitale producten periodiek pentesten. Hier hebben zij recent Hacksclusive als vaste partner voor in de armen gesloten.

Dit is niet de eerste keer dat Hacksclusive wordt ingeschakeld door HelloFlex group. Een tijd geleden heeft HelloFlex group op één van haar labels door Hacksclusive een pentest laten uitvoeren. Nu wordt Hacksclusive organisatiebreed ingezet om processen en producten te testen.

De in eerste instantie eenmalige pentest is dus uiteindelijk het startpunt van de vernieuwde samenwerking gebleken.

Naast een partner die kon pentesten, zocht HelloFlex group ook een partij die hen kon helpen met DevSecOps (Development, Security & Operations), een software ontwikkelingsproces waarbij cyber security in iedere fase wordt geïntegreerd om zo een robuuste en veilige applicatie te leveren.

Pentesten in de cloud kent zo zijn voordelen!

Het gehele pentesting proces van Hacksclusive bevindt zich in een cloud based platform. Hierdoor wordt het pentesten een interactief proces tussen opdrachtgever en ethical hacker. Op deze manier kan HelloFlex group snel schakelen en blijven kritieke kwetsbaarheden niet onnodig lang op de plank liggen.

“Het is fijn dat op deze manier mensen vanaf onze kant kunnen aanhaken. Omdat we in real-time de bevindingen kunnen zien, kunnen we hier gelijk mee aan de slag. Wanneer we het opgelost denken te hebben, kunnen we vervolgens direct een hertest aanvragen. Deze manier van werken is voor ons dan ook een absolute meerwaarde ten opzichte van een gesloten proces waar uiteindelijk pas op het einde van het pentest proces een rapport uit rolt.”

“Door de bevindingen real-time te delen, biedt Hacksclusive ons de mogelijkheid om hier direct actie op te ondernemen. Zo kunnen we snel en stapsgewijs werken aan het verbeteren van de veiligheid van het product. Daardoor worden onze developers aan het eind van het proces niet plotseling overspoeld met een grote hoeveelheid to-do’s”.

“Bij Hacksclusive kan je kwaliteit verwachten. Het is een jong bedrijf, maar dit betekent niet dat ze hun strepen nog moeten verdienen. Samen combineren ze jarenlange ervaring binnen de cyber security sector”.

Menno Methorst, Security Officer, HelloFlex Group

Niet altijd even gezellig, maar wel heel belangrijk

Er spelen natuurlijk altijd nieuwe uitdagingen op het gebied van Cyber Security, in dit vakgebied vinden tenslotte razendsnel ontwikkelingen plaats. Maar wat is nu de voornaamste uitdaging voor het team van HelloFlex?

“Dat zit hem vooral in het onderdeel cultuurwijziging”, aldus Menno. Hij geeft aan dat het nog een hele uitdaging wordt om in alle lagen van de organisatie te laten landen wat er - op het gebied van cyber security - aan de hand is, en wat er moet gebeuren. “Momenteel hebben we heel veel fundamentele policies opgesteld en het overkoepelende framework staat, maar nu moet het nog verder geïmplementeerd worden. Juist dit is in de fase waar wij nu met ons bedrijf zitten een grote uitdaging.”

"Waarom dit zo’n grote uitdaging vormt? Wanneer we dit gaan implementeren, wordt er ook van medewerkers die niet direct iets met met security te maken hebben verwacht dat zij een aantal acties gaan ondernemen. Dit kunnen zij als vervelend ervaren - en dat is niet altijd even gezellig, maar wel heel belangrijk.”

Related stories

-

blog posts

blog postsWhere do hackers come from?

Read moreAt Hacksclusive,every day our hackers help organisations make their digital products and services a little more secure. Our hackers do this by, for example, assessing the configuration of a Docker container or Kubernetes cluster, examining the source code of a REST API for possible vulnerabilities or testing the security of an Android app. Hacksclusive provides the knowledge and skills of its hackers as a service. The Hacksclusive platform plays an important role in this. It ensures that our hackers can work efficiently and have as much time as possible to discover vulnerabilities. Just as importantly, it not only gives our clients insight into which hacker did what, how, and when, but it also provides an understanding of the root causes of vulnerabilities and how the security of their digital products and services can be improved.

Of course, having such a platform sounds great. But without hackers, it’s worth nothing. So, where do hackers come from?

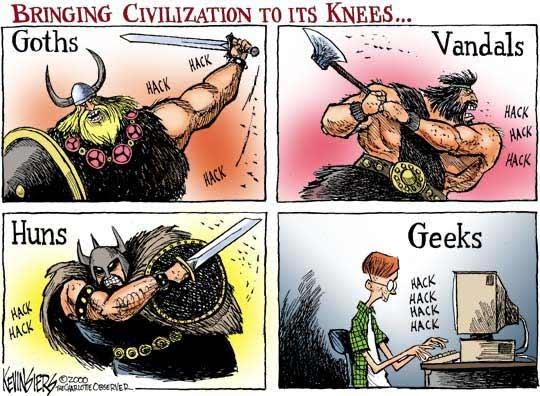

Origin of hacking

The word hacking is derived from the Germanic word hakkon and it literally means to chop. It wasn't until the 1980s that the word took on the meaning of “breaking into a computer”. The association of the word hack with the computer originated at the Massachusetts Institute of Technology (MIT) in the 1960s. Students in the model railroad club called any new connection or improvement to the train circuit a hack. Not much later, creative applications developed by scientists and students for the university computer—beyond the device's intended purpose—were also called “hacks.” The people who created them called themselves hackers.

-

blog posts

blog postsCISO's are NPC's

Read moreOn Wednesday, October 9, the Platform for Information Security (PvIB), ISACA Netherlands Chapter, and NOREA, the professional organisation for IT auditors, organised the 20th edition of the Security Congress. Together with Edo Roos Lindgreen, I was one of the speakers. With the theme ‘Expect the Unexpected,’ I addressed, among other topics, the role of the CISO.

-

blog posts

blog postsNavigating NIS2: a guide to cybersecurity compliance

Read moreAs of October 2024, NIS2 is legally mandatory, and to aid in preparation, the National Cyber Security Center has launched a self-evaluation tool. Organizations completing the self-evaluation can determine if they fall under the NIS2 directive and whether they are considered "essential" or "important" according to this directive for the functioning of society and/or the economy. Failure to comply with this law can result in legal consequences and potential fines. Therefore, it is crucial to make timely preparations and ensure that your organization complies with the requirements of NIS2.