Checklist NIS2 - 21 maatregelen en tips voor de NIS2

Wat kun je verwachten van de NIS2 checklist?

Gids voor NIS2-naleving

De NIS2-checklist fungeert als een uitgebreide gids die je stap voor stap door de vereisten van de NIS2-richtlijn leidt. Dit is een wettelijke verplichting voor veel organisaties. Het niet naleven ervan kan aanzienlijke juridische en financiële gevolgen hebben.

Versterking van de cybersecurity

Door de checklist te volgen, kun je de cybersecurity van jouw organisatie versterken en jouw weerbaarheid tegen cyberaanvallen en datalekken verbeteren. Dit kan niet alleen helpen bij het voorkomen van kostbare incidenten, maar ook bij het versterken van jouw organisatie's reputatie en vertrouwen bij klanten en partners.

Praktische tips en aanbevelingen

De checklist is zorgvuldig samengesteld en bevat praktische tips en aanbevelingen die je direct in je organisatie kan toepassen. Deze aanbevelingen zijn gebaseerd op de beste praktijken en actuele inzichten op het gebied van cyberbeveiliging, waardoor je toegang krijgt tot waardevolle kennis en expertise.

Toegang tot waardevolle informatie en expertise

Door de checklist te downloaden, krijg je toegang tot een waardevolle bron van informatie en expertise op het gebied van cyberbeveiliging en compliance. Deze kennis kan cruciaal zijn bij het anticiperen op en navigeren door toekomstige uitdagingen op dit gebied, en kan een belangrijke rol spelen bij het behouden van de concurrentiepositie van jouw organisatie in een steeds meer gedigitaliseerde en verbonden wereld.

.png?width=1230&name=Whitepaper%20-%20NIS2%20checklist%20(1).png)

Interesse in de checklist?

Download de NIS2 checklist

Wil jij controleren in hoeverre jij de NIS2 hebt geïmplementeerd in jouw organisatie? Download dan onze checklist met 21 maatregelen, tips en uitleg. Laat je gegevens achter en wij sturen de checklist naar jouw mailbox:

Related stories

-

blog posts

blog postsWhere do hackers come from?

Read moreAt Hacksclusive,every day our hackers help organisations make their digital products and services a little more secure. Our hackers do this by, for example, assessing the configuration of a Docker container or Kubernetes cluster, examining the source code of a REST API for possible vulnerabilities or testing the security of an Android app. Hacksclusive provides the knowledge and skills of its hackers as a service. The Hacksclusive platform plays an important role in this. It ensures that our hackers can work efficiently and have as much time as possible to discover vulnerabilities. Just as importantly, it not only gives our clients insight into which hacker did what, how, and when, but it also provides an understanding of the root causes of vulnerabilities and how the security of their digital products and services can be improved.

Of course, having such a platform sounds great. But without hackers, it’s worth nothing. So, where do hackers come from?

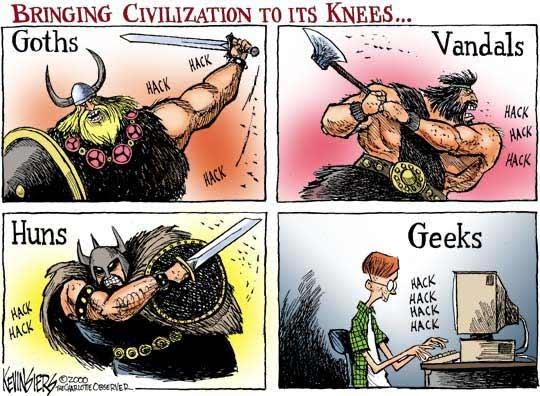

Origin of hacking

The word hacking is derived from the Germanic word hakkon and it literally means to chop. It wasn't until the 1980s that the word took on the meaning of “breaking into a computer”. The association of the word hack with the computer originated at the Massachusetts Institute of Technology (MIT) in the 1960s. Students in the model railroad club called any new connection or improvement to the train circuit a hack. Not much later, creative applications developed by scientists and students for the university computer—beyond the device's intended purpose—were also called “hacks.” The people who created them called themselves hackers.

-

blog posts

blog postsCISO's are NPC's

Read moreOn Wednesday, October 9, the Platform for Information Security (PvIB), ISACA Netherlands Chapter, and NOREA, the professional organisation for IT auditors, organised the 20th edition of the Security Congress. Together with Edo Roos Lindgreen, I was one of the speakers. With the theme ‘Expect the Unexpected,’ I addressed, among other topics, the role of the CISO.

-

blog posts

blog postsNavigating NIS2: a guide to cybersecurity compliance

Read moreAs of October 2024, NIS2 is legally mandatory, and to aid in preparation, the National Cyber Security Center has launched a self-evaluation tool. Organizations completing the self-evaluation can determine if they fall under the NIS2 directive and whether they are considered "essential" or "important" according to this directive for the functioning of society and/or the economy. Failure to comply with this law can result in legal consequences and potential fines. Therefore, it is crucial to make timely preparations and ensure that your organization complies with the requirements of NIS2.